こんにちは、WordPressテーマ制作・カスタマイズのgiscoの中の人です。

私がWordPress制作会社で働いていた時代、様々な種類のお問い合わせがありましたが、その中でも常に上位にあった内容が「ハッキングされた」というものでした。

以前の記事でも掲載しましたが、WordPressサイトがハッキングされてしまう原因は、FTP情報の漏洩や安易なログイン情報、そしてプラグインにあります。

不安がある方はまず、こちらの記事を参考に最低限のセキュリティ対策を施してください。

ハッキングの経路

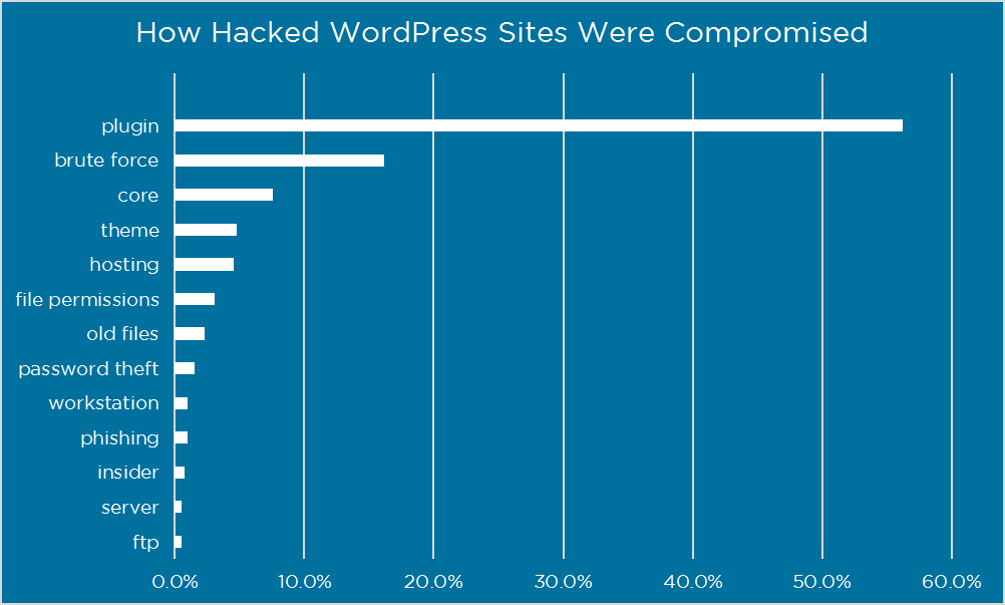

下記はハッキングの経路を多い順に表したグラフです。

一目で分かる通り、圧倒的にプラグインからのハッキングが多くなっています。

in a survey from Wordfence of hacked website owners, over 60% of the website owners who knew how the hacker got in attributed it to a plugin or theme vulnerability.

Wordfenceの行った調査によると、どのようにハッキングされたが判明したサイト所有者の60%以上が、プラグインまたはテーマの脆弱性に起因すると考えている。

https://kinsta.com/blog/is-wordpress-secure/

つまり、どんなにセキュリティ対策を施したところで、インストールしているプラグイン自体に脆弱性があった場合は、常にハッキングの脅威に晒され続けるという事になってしまいます。

この記事で紹介されているプラグインをインストールしている場合、できるだけ早くアップデートをする必要があります。

1. duplicator

| 脆弱性のあるバージョン | 1.3.26以下 |

| 修正されたバージョン | 1.3.28 |

| 最新バージョン | 1.3.40.1 |

脆弱性の内容は、悪意のあるコードを含むファイルをダウンロードさせられるというものです。

プラグイン自体が悪いのではなく、プラグインの一部のソースコードを悪意を持った第三者が利用する事でサイトを踏み台にされてしまいます。

簡単な設定だけでWordPressサイトを複製し、テスト環境やローカル環境の作成に役立つプラグインです。

現在の最新バージョンでは解消されているようなので、該当のバージョンをインストールしている方は、すぐにアップデートをしましょう。

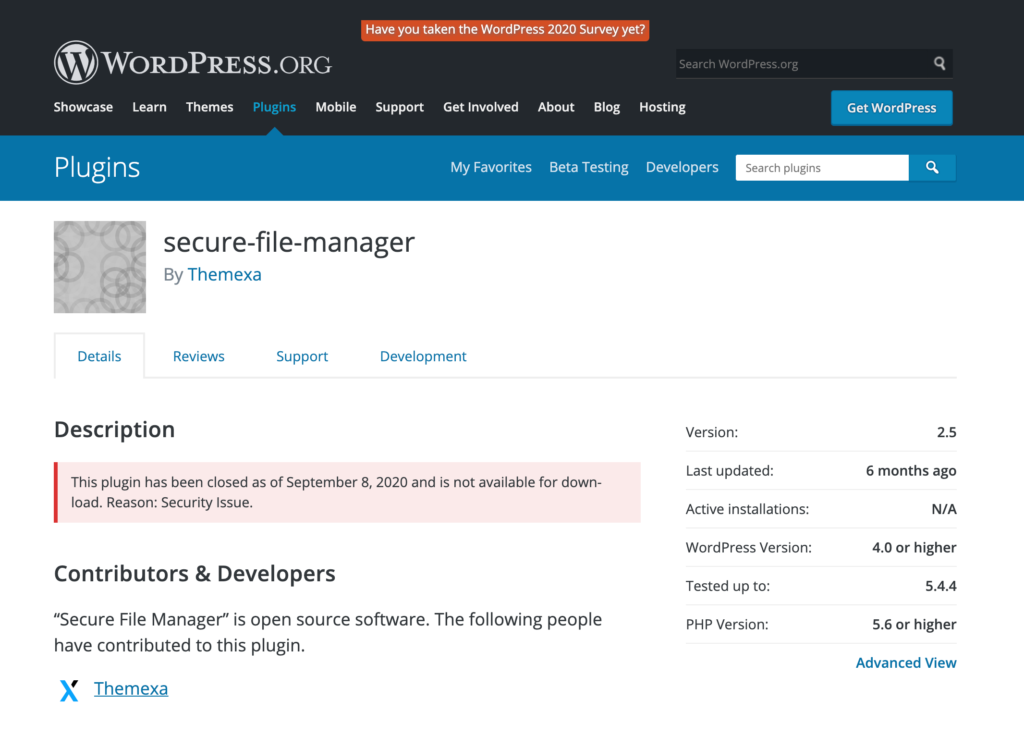

2. Secure File Manager

すでにダウンロードが出来ないようになっているため、embed出来ないようですが、キャプチャとリンクだけ掲載しておきます。

| 脆弱性のあるバージョン | 2.5以下 |

| 修正されたバージョン | なし |

| 最新バージョン | なし |

脆弱性の内容は、プラグインのコードを介してリモードで任意のLinuxコマンドを実行できてしまうという内容でした。恐ろしい。。。

私が制作会社に勤務していた頃、「このプラグインを入れたい」と仰るお客様が非常に多かったのを覚えています。

たしかに、FTPなどのクライアントソフトを使わずとも簡単にファイルを操作ができるので便利だとは思いますが、逆に言えば、管理画面に入られてしまったら悪意のある第三者に、全ての権限を与えてしまう事になります。

このプラグインを入れている場合、アップデートも出来ませんので今すぐプラグインの削除することを推奨いたします。

3. Elementor Website Builder

| 脆弱性のあるバージョン | 2.8.4以下 |

| 修正されたバージョン | 2.8.5 |

| 最新バージョン | 3.0.14 |

脆弱性の内容は、XSS(クロスサイトスクリプティング)の危険性があるという事でした。

飛ぶ鳥を落とす勢いの、大人気プラグインですね。

最近頂くサイト制作依頼の中で、このプラグインを導入したいというお客様は非常に多くなってきています。

使い方に慣れてしまえば自由度も高く、便利なプラグインですね!

ただ、私としてはこのプラグインに頼らずに、サイト内では共通したパーツを使いまわせるようにカスタマイズした方が良いと考えています。

4. W3 Total Cache

| 脆弱性のあるバージョン | 0.9.7.3以下 |

| 修正されたバージョン | 0.9.7.4 |

| 最新バージョン | 0.15.2 |

脆弱性の内容は、上記同様にXSSでした。

こちらのプラグインは、もはや説明不要ですね。

なんかよく分からないけど入れてしまうプラグインランキング1位と言っても過言では無いかもしれません。

キャッシュの最適化はパフォーマンスにおいて非常に重要となりますが、プラグインに頼らずにできる限り自分で行う方がオススメです。

giscoでは、サーバーキャッシュ、ブラウザキャッシュなどの設定代行も承っていますので、お気軽にご相談ください。

5. NextGEN Gallery

| 脆弱性のあるバージョン | 3.2.8 |

| 修正されたバージョン | 3.2.10 |

| 最新バージョン | 3.4.7 |

脆弱性の内容は、SQLインジェクションでした。

サイトの情報がデータベースから盗まれたり、ひどい場合はサイトURLを書き換えられてしまったりする恐れがあります。

ギャラリープラグインの中でも有名どころでしたので、インストールされている方も多いのでは無いでしょうか。

一時期、アクセスログを覗くとこのプラグインファイルに対して、おびただしい量のアクセスがありドン引きした事を覚えています。

giscoでは、ギャラリーなどもプラグインを使わずに対応できます。

6. FancyBox for WordPress

| 脆弱性のあるバージョン | 3.0.2 |

| 修正されたバージョン | 3.0.3 |

| 最新バージョン | 3.3.0 |

脆弱性の内容はXSSで、サイトにiframe、スクリプトを埋め込まれ、外部のサイトにアクセスを誘導されてしまうという内容でした。

こちらのプラグインも、非常に多くの利用者がおり、かなりの数のWordPressサイトが感染してしまった事を覚えています。

画像のポップアップはプラグインを使わずとも実装できます。

ちなみにgiscoなら1万円程度で対応可能です。

7. Redirection

| 脆弱性のあるバージョン | 3.6.2 |

| 修正されたバージョン | 3.6.4 |

| 最新バージョン | 4.9.2 |

脆弱性の内容は、CSRF(クロスサイトリクエストフォージェリ)でした。

これは、セッション情報などを抜き取られ、ユーザーが意図しない処理を強制的に実行させられてしまうという攻撃方法で、掲示板などに勝手に犯行予告を書き込まれてしまったり、全く身に覚えのない商品購入をされてしまったりするものです。

非常に恐ろしい攻撃手法ですので、ECサイトやコミュニティサイトなどを運営している場合は、まず一度確認した方がよいかもしれません。

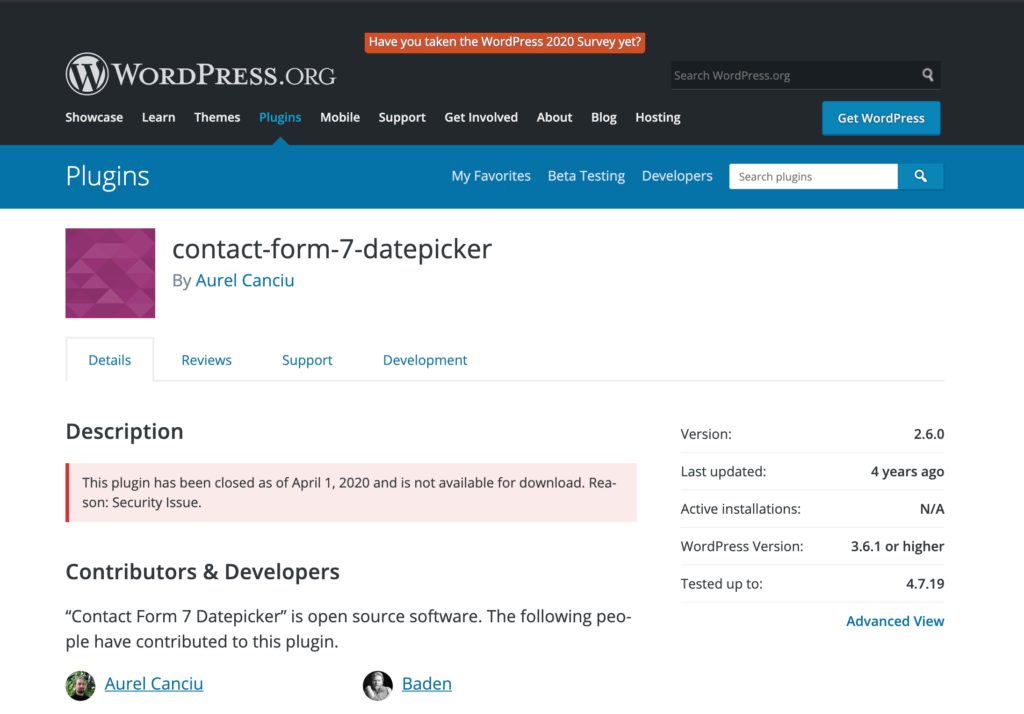

8. Contact Form 7 DatePicker

こちらのプラグインは、有名プラグイン「Contact Form 7」のアドオンとして開発されたプラグインです。

WordPress.org側でembedの許可が降りていないため、キャプチャとリンクのみの掲載とさせていただきます。

| 脆弱性のあるバージョン | 2.6.0以下 |

| 修正されたバージョン | なし |

| 最新バージョン | なし |

脆弱性の内容は、権限エスカレーションです。

アプリケーションやファイル、フォルダなどが持つ権限を改ざんするという攻撃方法です。

危険度が非常に高いため、もしご自分のサイトでインストールされている場合は、今すぐに削除する必要があります。

まとめ

WordPressには様々なプラグインが公開されていますが、安易にインストールし数を増やしてしまうと、重大なセキュリティリスクを負ってしまう事に繋がりかねません。

アップデートにより、画面が真っ白になってしまった!という方は、以下の記事を参考にしてください。

カスタマイズや機能追加は、プロに任せてしまうのが最も安心です。

giscoでは、どんなカスタマイズでも承っておりますので、是非お気軽にご相談ください!